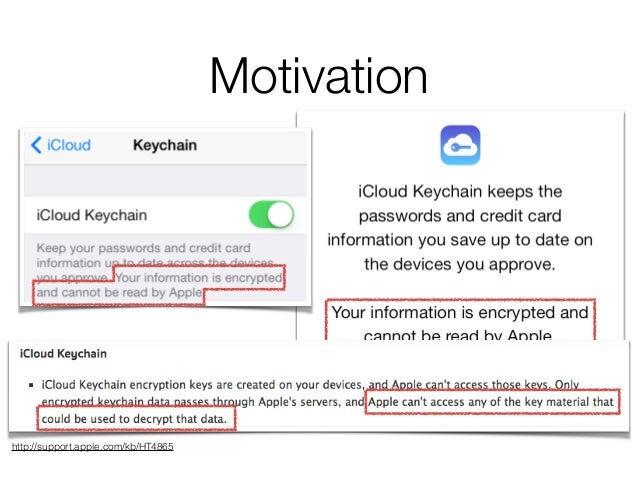

chodzi mi o to, że keychain jest częścią iCloud-a. Posiadając dostęp do iClouda masz dostęp do Keychaina w którym przechowuje się też dane kart kredytowych używanych np. do zakupów w apple store. Co prawda w postaci zaszyfrowanej.

potem trochę czarnej magii i konkluzja:

stąd wniosek, że dane CC przechowywanych w keychain też mogły wypłynąć - po drodze dosyć szczegółowo opisany jest sposób jak je odczytać.

A i jeszcze jedno - odnośnie tego bruteforce. Jeżeli to było jednak robione online to czy standardem jest, że taki "login server" kompletnie nie reaguje dostając pierdylion zapytań odnośnie jednego rekordu na sekundę? Przecież to prawie podchodzi pod ddos czy flooding (czy jak to się w tej itowskiej gwarze mówi). Jeżeli tak jak piszesz tysiące++ komputerów połączonych w botnet odpytywało login server iclouda z kolejnych haseł to jak to możliwe, że po pierwsze nikt tego nie zauważył, a po drugie serwer się nie wykoryptnął. Ruch musiał być dużo większy niż standardowy. Nie ma jakichś automatycznych skryptów które reagują na takie sytuacje?

Przecież napisanie skryptu który banuje dane ip na określony czas to chyba błahostka?